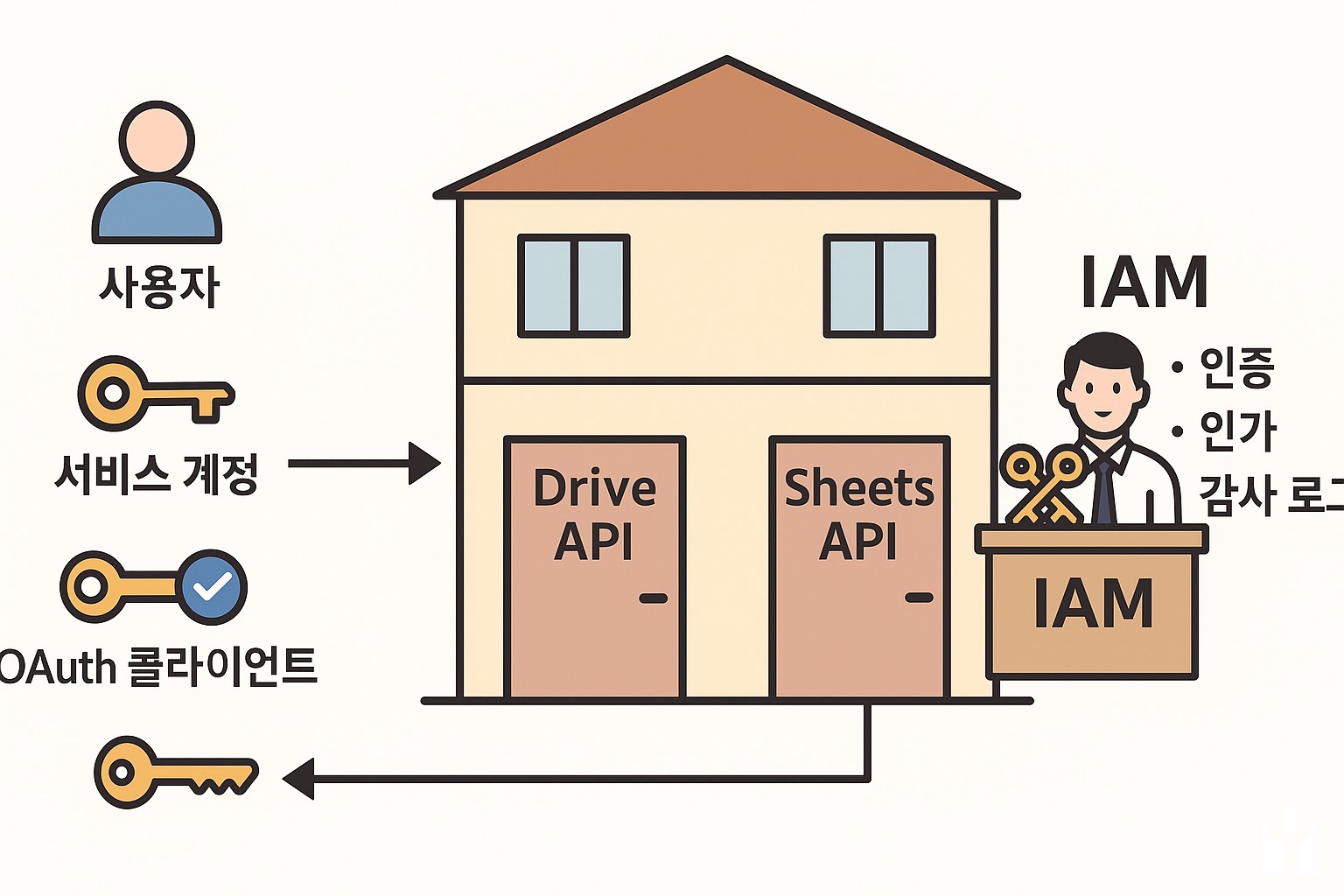

API(Application Programming Interface)는 응용 프로그램이 서로 통신하고 기능을 주고받을 수 있도록 표준화된 인터페이스를 제공하는 기술이다. IAM(Identity and Access Management)은 사용자 식별, 인증, 권한 관리를 통해 정보 시스템 접근을 통제하는 보안 프레임워크이다.

API(Applicaton Programming Interface)는 단어적으로 보면 ‘Application’(응용 프로그램), ‘Programming’(프로그래밍), ‘Interface’(인터페이스)로 구성되어 있다. ‘Interface’는 라틴어 inter(사이)와 facere(만들다)에서 유래했으며, 본질적으로 한 시스템이 다른 시스템과 연결되어 작동하도록 중재하는 매개체의 개념이다. API는 소프트웨어 구성 요소 간의 인터랙션을 단순화하기 위해 도입된 개념으로, 명령어, 데이터 포맷, 함수 정의 등의 명세를 통해 시스템 간 통신을 효율적으로 관리한다.

IAM(Identity and Access Management)은 영어 단어 ‘Identity’(정체성), ‘Access’(접근), ‘Management’(관리)의 합성으로 구성된다. ‘Identity’는 라틴어 identitas에서 유래했으며 ‘동일성’이라는 뜻을 가진다. IAM은 디지털 공간에서 사용자의 ‘정체성’을 중심으로 시스템 접근을 통제하고 인가를 부여하는 체계적인 관리 체계를 지칭한다. 고대 바빌로니아에서도 왕이 문지기를 통해 신원을 확인한 사례에서 유추할 수 있듯이, 디지털 세계에서도 이 개념은 필수적으로 존속되어 왔다.

API의 개념은 1960년대 IBM의 시스템 설계자들이 모듈화된 프로그램 간의 통신을 위해 도입한 것이 시초이다. 그러나 현대적 API의 형태는 2000년대 초반 아마존이 자사의 모든 기능을 내부 API로 구현하고 외부에는 AWS 형태로 개방하면서 본격화되었다. 특히 2002년 제프 베조스가 아마존의 개발자 전 직원에게 시스템을 API 우선 정책(API First Policy)으로 재설계하라는 메모를 보낸 일화는 유명하다. 이는 “모든 기능은 API를 통해 접근할 것”이라는 철학으로 API의 확장을 촉진시켰다.

IAM의 발전은 컴퓨터 네트워크의 보안이 본격적인 이슈로 떠오른 1980년대 이후 급격히 이루어졌다. 초기의 사용자 인증은 단순한 사용자-비밀번호 조합이었으나, 1990년대 후반 디렉터리 서비스(LDAP)와 Single Sign-On(SSO)이 등장하며 다양한 시스템 간 통합이 가능해졌다. 특히 2010년대 이후 클라우드 환경에서 온프레미스와 SaaS 기반 환경을 통합적으로 관리하기 위한 IAM 솔루션의 발전은 산업 전반에 큰 변화를 가져왔다.

2023년 Google Cloud와 Okta가 공동 발표한 논문 “Zero Trust Identity and Access Scale-Out”에서는, IAM의 확장성과 자동화를 위한 API 기반의 접근 모델의 중요성을 강조하였다(Google Cloud & Okta, 2023). 논문에서는 마이크로서비스 환경에서 인증, 인가 정보를 실시간으로 API를 통해 분산 관리하고, 동적으로 접근 정책을 변경할 수 있는 기술이 미래 정보 보안의 핵심이 될 것이라 설명한다.

API와 IAM의 관계를 바라볼 때 핵심은 ‘접근의 관리’와 ‘접근 수단’의 통합적 사고이다. API는 데이터 및 기능에 대한 접근 수단이며, IAM은 그 수단의 정당성을 관리하는 시스템이다. 오늘날 REST API나 GraphQL API를 사용할 때, 인증 방식으로 OAuth2.0, JWT(Json Web Token), OpenID Connect와 같은 IAM 기술이 함께 동작하는 구조는 양 시스템의 유기적 결합을 보여준다.

실용적 활용 측면에서 API는 타 앱이나 웹 시스템, 또는 IoT 기기 등 다양한 기술과 연계하여 빠르고 유연한 서비스를 구현할 수 있게 한다. 예를 들어, 금융 분야에서 오픈뱅킹은 API를 활용하여 서로 다른 은행 간 계좌 조회 및 지급 요청을 가능하게 한다. 이때 IAM 시스템은 사용자 인증과 권한 부여를 통해 금융 사고를 예방한다. 특히 FIDO(Fast IDentity Online) 기반의 생체 인증이 API와 함께 사용됨으로써 보안을 강화하는 방식이 최근의 트렌드다.

IAM의 실용적 측면은 시스템 보안 강화를 넘어서 기업의 내부 통제에도 영향을 미친다. 예를 들어 감사(Audit) 로깅, 규정 준수(Compliance), GDPR 또는 HIPAA 같은 개인정보보호 법규 대응에서 IAM은 핵심 기능을 한다. 직원이 퇴사한 이후에도 접근권한이 남아 있는 ‘고스트 계정’ 문제를 방지하기 위해 IAM 시스템에서 자동화된 권한 철회 정책을 설정하면 보안 위협을 줄일 수 있다.

최근 뉴욕타임즈가 보도한 기사에서는 한 사이버 공격자가 클라우드 환경에서 API 키를 탈취하여 IAM 시스템의 권한 체계를 우회해 수십 테라바이트의 데이터를 유출한 사례를 분석하였다(New York Times, 2023). 이는 API 보안과 IAM 정책의 허술함이 복합적으로 작용할 때, 대규모 정보 유출 사고가 발생할 수 있음을 보여주는 사례다. 따라서 최신의 클라우드 환경에서는 API와 IAM의 통합적 설계와 정책 관리가 필수적이다.

결론적으로 API와 IAM은 디지털 시스템의 작동과 보호를 동시에 책임지는 양대 축이라 할 수 있다. API는 서비스 간 연결을 이끌어내는 유연성과 확장성의 상징인 동시에, IAM을 통한 인증·인가 통제가 수반되지 않으면 시스템은 보안 허점을 초래할 수 있다. 따라서 개발자, 보안 전문가, 정책 입안자 모두에게 API와 IAM의 체계적 이해와 전략적 관리가 필수적 과제가 된다.

참고문헌:

Google Cloud & Okta. (2023). Zero Trust Identity and Access Scale-Out. ACM Transactions on Internet Technology, 23(2), 134–157.

New York Times. (2023). How Hackers Exploited API Keys and Weak IAM Policies in Massive Data Breach. Retrieved from https://www.nytimes.com/tech/api-breach-iam/

NEOP/X

NEOP/X